Kiezen welke bescherming bij jou past

Afhankelijk van de specifieke risico’s en de expertise van je belager, variëren de strategieën voor bescherming van eenvoudigweg je laptop of telefoon steeds bij je te houden (“opsec”) tot het gebruiken van een tweedehands, contant betaalde laptop waarop je consistent robuuste informatiebeveiliging toepast gedurende een specifiek project.

Maar de methodes die je gebruikt voor zijn alléén effectief als ieder onderdeel van je apparaat veilig is. Je kunt e-mails versturen met niet te kraken encryptie of de sterkst mogelijke wachtwoorden gebruiken, maar als je computer of apparaat is gecompromitteerd, gehackt of als deze kwetsbaar is, zijn al je inspanningen voor niets. Je encryptie kan dan eenvoudig kan worden omzeild zonder dat de code hoeft te worden gebroken. Je moet het beschermen van je systeem zien als een kaartenhuis: als het wil werken moet je de beveiliging vanaf een goed fundament opbouwen. In dit hoofdstuk leer je hoe je het fundament van een veilig systeem kunt bouwen door te leren omgaan met de beveiliging van je hardware en firmware (firmware is software die in de hardware is geprogrammeerd, vaak de besturingssoftware).

Jij beslist …

Dit hoofdstuk is ook meteen het belangrijkste hoofdstuk van het boek. Het is vrij technisch en bevat de meest uitdagende informatie van het boek. Er zijn veel oplossingen te geven, maar ultieme beveiliging is het resultaat van maar één daarvan. We laten je de realiteit zien van de kwetsbaarheden die je in hardware aantreft en laten het aan jezelf over om te beslissen wat de juiste beveiligingsmaatregel in jouw geval is.

Voor sommige oplossingen die worden beschreven (zoals gespecialiseerde wijzigingen aan hardware en de vervanging van firmware), heb je hulp nodig van een professional. Maar ook al is het hoofdstuk wat lang en technisch, lees vooral door! Het is van belang dat je je bewust bent van de kwetsbaarheden in je eigen systeem, ook als je ze zelf niet kunt oplossen of niet de behoefte hebt om ze direct op te lossen. We geven je belangrijke informatie die je vertrouwen in het gebruik van je systeem richting zal geven en je voorbereidt op de toekomst waarin, naar wij hopen, op korte termijn eenvoudiger oplossingen worden ontwikkeld.

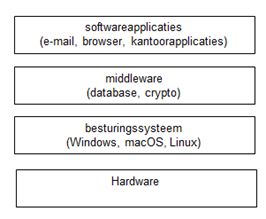

Generiek computermodel

Definities

- Interface – beeldscherm

- Applicaties – je software/programma’s

- Middleware – kleefprogramma’s die vaak twee verschillende, al bestaande programma’s aan elkaar lijmen, oftewel die programma’s de toegang tot databases toestaan

- Operating System – Windows XP/7/8/10, macOS, Linux, etc.

- Firmware – op hardware geprogrammeerde basissoftware die instructies geeft over hoe het apparaat moet communiceren met de andere hardware van het apparaat

- Hardware – de fysieke onderdelen die samen een computer vormen

In dit hoofdstuk focussen we ons in eerste instantie op veiligheid op het meest fundamentele niveau: de hardware en firmware.

Hardware en firmware

In dit hoofdstuk wordt uitgelegd hoe je aan veilige hardware komt en hoe je die veilig houdt. Je hoeft alleen te kiezen welk risiconiveau bij je past/wilt gebruiken voor jezelf en vervolgens de bijbehorende stappen te zetten.

Laptops

De term ‘Hardware’ die we hier gebruiken, verwijst naar je fysieke apparaat. Voor belangrijke journalistiek raden we desktops af: ze zijn niet mobiel en niet alleen onpraktisch, maar ook kwetsbaar voor fysieke interventie als je niet in de buurt bent. We bespreken daarom alleen het gebruik van laptops in dit handboek. Als we het over de laptop hebben, bedoelen we alle fysieke onderdelen inclusief de accu, de harddiskdrive, cd-drive, wifikaart, microfoon en webcam. Ook kijken we naar hardware die je met je laptop kunt verbinden, zoals een willekeurig toetsenbord, muis, scanner/printer, webcam, etc.

Gevaren voor je hardware kunnen zijn:

- diefstal of beschadiging;

- fysieke aanvallen;

- virtuele aanvallen/aanvallen op afstand.

Het grootste risico voor je hardware is de kans op diefstal of beschadiging, de kans dat er fysiek mee wordt gerommeld of de kans dat de laptop virtueel, op afstand wordt benaderd om gegevens te verzenden (om gegevens te verzamelen en op te slaan).

We bespreken in dit hoofdstuk vijf belangrijke maatregelen voor het beschermen van je hardware in twee onderdelen:

Het voorkomen van virtuele en fysieke aanvallen op je hardware

- koop de juiste laptop

- pas de hardware aan

Het voorkomen van fysieke aanvallen op je hardware

- koop je laptop anoniem

- bewaak je laptop

- neem detectiemaatregelen (voor het geval je van je laptop wordt gescheiden)

Misschien lijken deze vijf stappen op het eerste gezicht moeilijk, maar laat je niet uit het veld slaan. Ze zijn volledig uitvoerbaar door journalisten die niet bekend zijn met IT en informatiebeveiliging.

Het voorkomen van virtuele en fysieke aanvallen op je hardware

1. De juiste laptop bij het juiste risiconiveau kopen

De laptop die je aanschaft, bepaalt het maximaal bereikbare veiligheidsniveau. Nu we – door de documenten van Snowden – meer weten over de uitgebreide surveillancecapaciteiten, weten we ook welke apparaten wel en niet te beveiligen zijn. Hopelijk kunnen er in de toekomst meer veilige oplossingen worden ontwikkeld, maar helaas zijn er op dit moment slechts een aantal laptops volledig te beveiligen tegen de grootste bedreigingen.

Dit hoeft geen probleem voor jou of je bron te zijn, afhankelijk van met welk gevaar, met welke kwaadwillende je te maken hebt. Als je je communicatie en data moet beschermen tegen een machtige overheid of bondgenoot (in de praktijk kunnen dat bijvoorbeeld belangrijke banken of invloedrijke bedrijven zijn), dan heb je een uitstekende beveiliging van je laptop(s) nodig. In andere gevallen moet je inschatten hoe geraffineerd de middelen van de kwaadwillende zijn, of het nu gaat om grote bedrijven, politieke, militaire of terroristische groepen, private beveiligingsbedrijven of specifieke individuen. Ook moet je inschatten hoe gemakkelijk die middelen tegen je zijn in te zetten, hoe belangrijk je als doel bent en welke maatregelen je in relatie daarmee wilt nemen.

Je moet met vier punten rekening houden als je een laptop koopt, omdat deze bepalend zijn voor de maximaal te bereiken mate van beveiliging van de laptop. Het gaat om de onderhoudsmogelijkheid van de hardware, firmware, chipsets en het besturingssysteem.

Onderhoudsmogelijkheid hardware

Kies bij voorkeur een laptop waarvan je de behuizing kunt openschroeven. Je kunt dan wat basisonderhoud aan de hardware doen en kiezen welke onderdelen je wilt houden of uitschakelen. Laptops van de merken IBM/Lenovo, HP, en Dell zijn vaak geschikt en verstrekken uitgebreide documentatie over de hardware op hun websites die behulpzaam kan zijn bij zelf uitgevoerde hardware-aanpassingen[1].

De behuizing van een MacBook is niet gemakkelijk te openen. Hiervoor heb je een behoorlijke vaardigheid nodig. Kun je dit, houd er dan rekening mee dat hardware-onderhoud ertoe kan leiden dat de garantie vervalt.

Firmware

Firmware is de software die op je laptop is geprogrammeerd in het diepe basisniveau. Kort gezegd geeft firmware de instructies over hoe de verschillende computeronderdelen met elkaar moeten communiceren. Firmware is te gebruiken als aanvalspunt, omdat hackers met voldoende vaardigheden (hoogstwaarschijnlijk overheidsniveau, zie hierna bij ‘Bepalen risiconiveau’) in staat zijn om op afstand toegang te krijgen en op deze manier met prioriteit controle over je laptop kunnen krijgen. Dit ondermijnt uiteraard alle stappen die je zet om de laptop te beveiligen.

De firmware van je MacBook kun je op slot zetten, “locken”, zodat de firmware alleen nog toegankelijk is via een wachtwoord dat je zelf instelt. De mogelijkheid om die firmware op een Mac te locken, betekent een bijzonder beveiligingsvoordeel ten opzichte van andere laptops. Daarvan is namelijk slechts een beperkt deel van de beschikbare modellen te beveiligen door de originele, onwijzigbare firmware (eigendom van de leverancier; de code is niet openbaar of te wijzigen) te vervangen door opensourcefirmware. Die opensourcefirmware, Coreboot genaamd, is gratis voor iedereen en gebruikt openbare, wijzigbare code. Natuurlijk moet je bedenken dat vertrouwen in de veiligheid die het MacBook biedt via de lock ook afhangt van je vertrouwen in Apple. Aan de andere kant hangt het vertrouwen in Coreboot af van het vertrouwen in degene die de code wijzigt. In ieder geval zijn er geen kwetsbaarheden bekend in de firmwarelock en het gebruik ervan kan ervoor zorgen dat het hacken meer moeite kost.

De optie om Mac-firmware te locken is eenvoudig in gebruik en hij zorgt voor een behoorlijke muur van beveiliging zorgt tegen firmwarehacks. In verband daarmee zullen Mac-gebruikers van verschillende risiconiveaus de lock willen gebruiken. Om de firmwarelock in te stellen op je Mac (macOS): start de laptop op en houd de toets ‘cmd’ en de ‘R’ ingedrukt, zodat de laptop opstart in herstelmodus. Ga in bovenste menubalk naar ‘Utilities’ → ‘Firmware Password Utility’ → ‘Turn On Firmware Password’. Kies een sterk wachtwoord (zie hoofdstuk 8) en klik op ‘Set Password’. Het is erg belangrijk dat je dit wachtwoord onthoudt, omdat je anders de toegang tot je Mac kunt kwijtraken.

Chipsets

Sinds rond 2006 plaatst Intel speciale onderdelen in hun chipsets (chipsets zijn combinaties van chips die samenwerken op het moederbord van de laptop). Hiermee wordt een geautomatiseerd management van systemen over een netwerk mogelijk. Deze technologie is de zogenaamde ‘Intel Active Management Technology’ (AMT), en het stelt bijvoorbeeld een IT-technicus in staat om binnen het netwerk van een groot kantoor of universiteit, software te updaten of andere dingen uit te voeren op apparaten zonder dat die fysiek in de buurt hoeven te zijn. De functionaliteit is niet alleen handig; het probleem met deze technologie is dat deze kan worden misbruikt om spyware te installeren of het systeem op andere wijze te manipuleren. Alle laptops die na 2008 zijn gemaakt, hebben de speciale AMT-chipsets en zijn daarom kwetsbaar voor deze aanvalsmogelijkheden als ze in een netwerk zijn aangemeld.

De chipset versie ‘Intel 945’ is de laatste chipset zonder deze functie (een “pre-AMT-chipset”) en die leent zich dus goed voor een te beveiligen moederbord/computer. Als je een laptop uitkiest, kun je op de specificatie van het apparaat zien welke chipset wordt gebruikt.

Besturingssysteem

We weten dat inlichtingendiensten vaak toegang hebben tot besturingssystemen via zogenaamde ‘backdoors’, achterdeurtjes, waardoor ze toegang tot je gebruikersdata kunnen krijgen. Om erop te kunnen vertrouwen dat je besturingssysteem geen potentiële achterdeurtjes heeft (en dus niet voor surveillancedoeleinden kan worden gebruikt), moet het systeem open source zijn. Het is daarom verstandig om een laptop te kopen waarop je zelf een besturingssysteem kunt installeren. Dat besturingssysteem is dus bij voorkeur open source, waarbij de broncode publiek en gratis is. Op de meeste laptops is het vrij eenvoudig om een ander besturingssysteem te installeren en te gebruiken dan die is voorgeïnstalleerd. Dat is niet het geval bij een MacBook, zie hierna.

Je hebt verschillende mogelijkheden om een ander besturingssysteem te gebruiken. Zo kun je een voorgeïnstalleerd besturingssysteem volledig verwijderen en een nieuwe installeren, of je gebruikt een virtuele machine of ‘sandbox’ op het voorgeïnstalleerde systeem. Hierdoor gebruik je in feite meerdere besturingssystemen tegelijkertijd. De broncode van besturingssystemen waarop een eigendomsrecht van de leverancier zit (Windows, Mac), zijn niet openbaar en hebben wellicht verschillende ingebouwde achterdeuren, al dan niet bewust aangebracht. Het is daarom niet bekend hoeveel veiligheid tegelijkertijd gebruikte besturingssystemen echt bieden.

Het voorgeïnstalleerde besturingssysteem kan van de meeste laptops gemakkelijk worden verwijderd. Het is niet aan te raden een besturingssysteem van een Mac te verwijderen, omdat dit negatieve invloed kan hebben op de werking van het complete systeem. Het is weliswaar mogelijk om verschillende besturingssystemen op een Mac te gebruiken, maar daarvoor heb je kennis nodig over hoe je een ‘virtual machine’ moet draaien. Daar gaan we om eerdergenoemde reden veiligheidsredenen verder niet op in. Als alternatief kun je het besturingssysteem ‘Tails’ gebruiken op een Mac. Deze werkt buiten de harddrive om en draait vanaf een USB-drive (zie hoofdstuk 2). Het besturingssysteem wordt uitgebreid besproken in hoofdstuk 2.

Bepalen risiconiveau en bijbehorende laptop

Hoe moet je nu deze vier fundamentele veiligheidspunten interpreteren naar je eigen risiconiveau? Het op afstand verkrijgen van toegang tot hardware, firmware en chipsets is waarschijnlijk alleen mogelijk door inlichtingendiensten of technologisch geavanceerde landen. Maar alle technologie wordt door de tijd heen gemakkelijker toegankelijk voor minder machtige groepen. Als je een inlichtingendienst als kwaadwillende kunt aanmerken, is het verstandig de genoemde kwetsbaarheden mee te nemen bij de keuze van je laptop. Zelfs als je niet te maken hebt met een dergelijk hoog risicofactor, is het verstandig om voorzorgsmaatregelen te nemen voor je veiligheid (vooral de maatregelen die weinig moeite kosten, zoals het vergrendelen/locken van de firmware op een Mac).

Het is aannemelijk dat technologisch geavanceerde inlichtingendiensten toegang hebben tot besturingssystemen via achterdeurtjes (al dan niet geformaliseerd via wetgeving). Daarnaast is het aannemelijk dat grote of machtige bedrijven de benodigde informatie in bezit kunnen krijgen om die toegang te bewerkstelligen. Als in jouw geval een groot bedrijf de kwaadwillende is, moet je dus afwegen wat dit voor de keuze van besturingssysteem kan betekenen. De laptopkeuze is dus niet gemakkelijk. Je moet de tijd nemen om de informatie door te nemen, om zo weloverwogen te kunnen bepalen met welk risiconiveau je te maken hebt en te beslissen hoeveel moeite en discipline je wilt steken in je informatiebeveiliging.

Hieronder vind je een aantal suggesties voor te kopen laptops in de vier algemene risiconiveaus (laag, middelmatig, hoog, top):

- laag risico:sleepnet, ook wel dragnet, (algemene) surveillance, laag niveau individueel hacken, diefstal | Je kunt beginnen met een willekeurige laptop. De meeste systemen zijn redelijk goed te beveiligen tegen de gewone bedreigingen op softwareniveau. Verder kun je jezelf beschermen door je laptop steeds bij je te houden, zodat er geen fysieke interventie of diefstal kan plaatsvinden. Je kunt zo ook de digitale dragnet via software en applicatiekeuze vermijden. Een goede onderzoeksjournalist is dit niveau snel ontgroeid.

- middelmatig risico: gerichte surveillance, door een kwaadwillende die voorbereid is of de mogelijkheid heeft om vrij onbeperkt middelen in te zetten | Gebruik een laptop waarvan je het voorgeïnstalleerde besturingssysteem kunt verwijderen om je eigen te installeren (bij voorkeur een opensource Linux-systeem), of gebruik het Tails-besturingssysteem vanaf USB op een willekeurige computer. Zie hoofdstuk twee voor uitgebreide informatie over besturingssystemen.

- Hoog risico: gerichte surveillance door een inlichtingendienst |Er is maar een handvol apparaten die op een betrouwbare manier te beveiligen zijn tegen het op afstand benaderen van hardware, firmware en chipset. Sinds 2014 worden de modellen IBM ThinkPad X60 en X60s het meest op deze manier beveiligd. Die laptops hebben een Intel 945-chipset (een pre-AMT-chipset) en er kan specialistisch werk worden gedaan om de hardware en firmware te beveiligen. De oorspronkelijke firmware kan door opensourcefirmware (Coreboot) worden vervangen. Vervolgens maak je gebruik van het Tails-besturingssysteem (zie hoofdstuk 2) op de beveiligde laptop, om zo de veiligheid van het systeem in stand te houden.

- Als je zo’n speciale laptop nodig hebt, neem dan op veilige manier contact op met het Centre for Investigative Journalism. Je kunt een versleutelde e-mail sturen naar infosec@tcij.org of contact opnemen met het kantoor (https://www.tcij.org/about-cij/contact-cij). Wil je het zelf doen, dan kun je het beste een laptop kopen met een pre-AMT chipset, waarvan je de behuizing kunt openmaken. Gebruik onlinedocumentatie om te bekijken hoe je het basisonderhoud aan de hardware moet uitvoeren. Je kunt bijvoorbeeld de harddrive, de microfoon, webcam, wifikaart, bluetoothkaart, 3/4G-modem en ethernetpoort verwijderen (zie punt 2 in dit hoofdstuk). Houd wel in gedachten dat je hierin getraind moet zijn, anders lukt het niet om de firmware te vervangen of de ingewikkelde hardware-aanpassingen uit te voeren voor topveiligheid.

- toprisico: gerichte, gestuurde surveillance door een inlichtingendienst | In situaties met een zeer hoog risico moet je ervoor zorgen dat je ten minste twee laptops hebt waarop alle genoemde beveiligingsmaatregelen zijn uitgevoerd. Eén van beide moet nooit, onder geen enkel beding met het internet worden verbonden. Dat is je “airgap-laptop”: een laptop die nooit ofte nimmer online gaat. Dit apparaat is bruikbaar voor het opslaan en benaderen van bestanden (bijvoorbeeld die je op een USB-stick hebt staan), voor het schrijven van artikelen en het maken van verslagen. Jij of de specialist die je helpt, verwijdert alle onderdelen die met connectie met internet te maken hebben of maakt deze onbruikbaar om je ervan te verzekeren dat de laptop daadwerkelijk offline is en blijft (zie punt 2 hierna). Je laptops zijn bij voorkeur allebei speciaal beveiligde IBM ThinkPad X60s. Feit: Glenn Greenwald gebruikte een airgap-laptop om met de Snowden-documenten te werken.

De airgap voegt een extra niveau van veiligheid toe aan de data van jou of jouw bron, omdat je belangrijke documenten niet alleen op een beveiligd apparaat opslaat, maar omdat het apparaat ook volledig offline blijft. Zelfs de best beveiligde laptop staat bloot aan een bepaalde mate van risico als het online gaat, in het bijzonder als de gebruiker ervan het onderwerp van een gestuurde aanval is.

2. Aanpassen van je hardware

We kijken naar de te wijzigen onderdelen in de laptop die gebruikt kunnen worden om jou, je bron en je werk in de gaten te houden. Je leest hierover ook meer op de website van Bright, waar tips van Arjen Kamphuis zijn overgenomen.

We behandelen:

- webcam

- microfoon

- harddiskdrive

- wifikaart

- bluetoothkaart

- 3/4G-modem

- ethernetpoort

Webcam

Webcams kunnen niet alleen in het geheim op afstand worden bediend voor specifieke doelen, ook de beelden die met de webcam worden genomen, kunnen worden opgevangen als onderdeel van algemene surveillanceprogramma’s (dragnet), bekijk Snowden revelation of GCHQ’s OPTIC NERVE program). Een eenvoudige oplossing: plak een sticker of webcamcover over je webcam.

Microfoon

Ook de microfoon van je laptop kan in het geheim op afstand worden geactiveerd om audio op te vangen. Je kunt hete lijm over het microfoon-inputkanaal van de laptop doen om het geluid te dempen. Beter is de behuizing te openen en de draad van de microfoon door te snijden.

Harddiskdrive

Het is gebleken dat sommige harddiskdrives gebruikmaken van slechte firmware. Deze kan worden geactiveerd om jouw computerbeveiliging te compromitteren in het geval je een doelwit wordt van een tegenstander met een slimme toolkit.

Als je te maken hebt met een hoog risiconiveau, is het aan te raden om de harddiskdrive te verwijderen en te werken met USB-drives. Die zijn bovendien ideaal voor opslag van het zeer veilige besturingssysteem Tails (zie hoofdstuk 2): op zo’n drive kun je een klein, geanonimiseerd besturingssysteem gebruiken waarmee je kunt werken. USB-sticks zijn gemakkelijk mee te nemen, te kopiëren (om met collega’s of bronnen te delen) en ze zijn gemakkelijk te beschermen met sterke encryptie (zie hoofdstuk 4). Dat betekent bovendien dat je data veilig op je USB-stick beschikbaar blijft, zelfs als je laptop wordt gestolen. Het kan natuurlijk ook zijn dat je de harddiskdrive wilt houden voor je gewone werk en dat je met USB-drives (al dan niet met Tails) werkt voor specifieke projecten.

Wifi en bluetoothkaart, 3G modem

Ieder onderdeel van je laptop dat connectie kan maken met een ander apparaat, kan in het geheim op afstand worden benaderd om bijvoorbeeld surveillancetools te installeren of om jouw data naar een tegenstander te sturen. Heb je te maken met een hoog risiconiveau, zorg er dan voor dat je zoveel mogelijk controle over de connectiviteit van je laptop hebt.

De beste manier om dat te bewerkstelligen is het fysiek verwijderen van de componenten die connectie kunnen maken. Dat betekent dat je de behuizing moet openmaken en de wifikaart, de bluetoothkaart en het 3/4G-modem moet losschroeven als je laptop die heeft. Als je niet precies weet hoe dat moet, kijk dan in het handboek van je laptop: vaak kun je die online gemakkelijk vinden. Het voelt in eerste instantie misschien als een uitdagende taak, maar iedereen met een vaste hand en goede instructie kan dit gemakkelijk doen, ook als het voor het eerst is.

Nu heb je er controle over wanneer je online en offline bent. Je kunt bijvoorbeeld een USB-adapter met wifimogelijkheid kopen die op dezelfde manier werkt als de ingebouwde wifikaart. Zo kun je toch online gaan. Het verschil is dat je de adapter gemakkelijk kunt aansluiten en verwijderen van de USB-poort. Zo beslis je zelf wanneer je online en offline bent. Als alternatief kun je online gaan met behulp van een ethernetkabel.

Ethernetpoort

Met de ethernetpoort kun je de laptop fysiek (met een kabel) verbinden met een Local Area Network (LAN). Dat kan een netwerk in een groot kantoor zijn of een router thuis van je internetprovider. Tegenwoordig is wifi overigens meer algemeen geworden dan bekabelde internetconnecties.

Ethernetpoorten hebben specifieke kwetsbaarheden die gebruikt kunnen worden tegen vooral doelwitten van hoog risiconiveau. Om je apparaat te beschermen tegen misbruik van je apparaat via de ethernetpoort, bijvoorbeeld van je airgap-laptop, kun je de poort met hete lijm vullen. Als alternatief kun je de poortbedrading binnen de behuizing van de laptop doorknippen.

Het voorkomen van fysieke aanvallen op je hardware

3. Je laptop anoniem kopen

Nu je meer weet over informatiebeveiliging, wil je wellicht een of twee nieuwe laptops aanschaffen. Dat is niet alleen een verstandige beslissing als je werkt met een bron van hoog risico of als je aan een gevoelig project werkt. Het is ook verstandig om jezelf voor te bereiden op de mogelijkheid van situaties die zich kunnen voordoen, zodat je het geleerde kunt toepassen als dat nodig is. Nadat je dit hoofdstuk hebt gelezen, bepaal je wat voor model laptop je wilt kopen. Onderzoek ook hoe je de anonieme Tor-browser (zie hoofdstuk 3) moet gebruiken, voordat je de laptop via Tor koopt.

Het risiconiveau van je bron = jouw risiconiveau

Als je als journalist werkt met iemand van een hoog risiconiveau, bijvoorbeeld een klokkenluider van een inlichtingendienst, dan is de kans aanwezig dat deze persoon al wordt gesurveilleerd. Je moet aannemen dat het surveillancerisico van je bron daarmee ook op jou van toepassing is.

Anonimiteit bij aankoop

Het is belangrijk om het aankoopproces van de laptop zo anoniem mogelijk te laten verlopen als je te maken hebt met een hoog risiconiveau. Daarmee voorkom je dat een kwaadwillende de kans krijgt van tevoren surveillancetools in de hardware te installeren. Als een tegenstander in de gaten heeft dat je nieuwe hardware aanschaft, is de kans aanwezig dat deze probeert om na de aankoop fysiek of virtueel op het apparaat in te breken of de laptop te volgen zodat deze naar jou of je bron leidt. De Snowden-documenten onthulden namelijk dat inlichtingendiensten apparaten zoals laptops, telefoons en andere elektronica onderscheppen tijdens het verkoopproces, zodat er surveillancemiddelen in kunnen worden aangebracht voordat (of nadat) de leverancier de verzenddoos sluit en op transport doet. Je moet daarom geen hardware online kopen (ook geen opladers). De meeste hardware-elementen kunnen worden aangepast om ze als surveillancetool in te zetten.

Wil je echt zeker zijn van anonimiteit, overweeg dan om de laptop in persoon te kopen en betaal contant. Mocht je een ouder model kopen, zoek dan ergens een elektronicawinkel met tweedehands spullen (bij voorkeur niet in de buurt van waar je normaal gesproken winkelt). Als je te maken hebt met een hoog risiconiveau is het verstandig om elke laptop en de accessoires (zoals USB-sticks) in verschillende winkels te kopen. Terwijl je winkelt, laat je je apparaten die getrackt kunnen worden (zoals je telefoon) op een veilige plek thuis, of je doet ze in een Faraday-bag (een metalen omhulsel dat signaaltransmissie voorkomt).

Voor media- en campagneorganisaties is het aan te raden om het materiaal als voorzorgsmaatregel van tevoren te beveiligen (en het in een kluis te bewaren tot het moment van gebruik). Vervolgens leer je je personeel ermee werken. Voor advies over kant-en-klare toolkits, neem contact op met infosec@tcij.org.

4. Je laptop bewaken

Als je het risico loopt dat je in de gaten wordt gehouden, moet je belangrijk nieuw gedrag aanleren: om diefstal (bewuste of toevallige) of fysieke aanvallen op je hardware te voorkomen houd je je laptop altijd bij je of je houdt deze binnen je blikveld. Het aanleren van dergelijk gedrag wordt wel ‘OpSec’ genoemd, Operational Security.

Als je laptop op enig moment onbeheerd achterblijft (bijvoorbeeld thuis, in een café of op kantoor) of kort in het bezit van iemand anders is (bijvoorbeeld bij het inchecken van bagage voor een vlucht, of als het wordt ingenomen door politie/autoriteiten), dan moet je je afvragen of de mogelijkheid bestaat dat je systeem in de tussentijd is gecompromitteerd. Die kans hangt natuurlijk samen met het risiconiveau.

In Azerbeidzjan kwam ik ooit mijn hotelkamer binnen en zat er een man achter mijn laptop. Hij schrok niet eens. Stond op, pakte zijn USB-stick en excuseerde zich. Schaamteloos.

Olaf Koens, op 21 februari 2019 op Twitter

Zorg ervoor dat jouw veilige laptop simpel, klein en zo licht mogelijk is. Voorkom dat de laptop wordt verbonden met een muis, toetsenbord, docking station of andere apparaten (het is aannemelijk dat ermee is gerommeld in het geval van een hoog risiconiveau). Zo beperk je de hardware die je met je meeneemt en/of waar je verantwoordelijk voor bent. Bij voorkeur laat je de laptop in bescherming achter bij iemand die je vertrouwt, als je het apparaat zelf niet kunt bewaken.

Je moet niet alleen kijken naar de fysieke veiligheid van je hardware op dit moment of op enig moment in de toekomst. Het is ook belangrijk terug te kijken. Vraag je af of de hardware eerder fysiek aangevallen kan zijn. Hoe is het gemaakt, kan de hardware al gecompromitteerd zijn?

We hebben al besproken dat het verstandig is nieuwe hardware zelf in persoon te kopen, met contant geld, omdat we weten dat de hardware tijdens verzending risico loopt. De fysieke aankoop maakt het niet alleen mogelijk een laptop anoniem aan te schaffen, je kunt ook meteen de fysieke verantwoordelijkheid voor je rekening nemen.

5. Detectiemaatregelen

Het is erg moeilijk om te achterhalen of er een fysieke ingreep aan je laptop is uitgevoerd. Als je je laptop veilig moet opbergen om wat voor reden dan ook (bijvoorbeeld als je de grens van een bepaald land wilt passeren zonder je laptop), dan moet je dat op zo’n manier proberen te doen, dat je het later kunt zien als er iemand in de tussentijd aan heeft gerommeld.

Snowden ontwikkelde in 2017 de app ‘Haven’ die via je een smartphone voor OpSec kunt inzetten. Wees creatief, maar het zal een uitdaging zijn om slimmer te zijn dan een vaardige tegenstander. Soms is het overduidelijk dat je laptop is gecompromitteerd, zoals journalist Olaf Koens in februari 2019 via een tweet liet zien. Hij mist nog steeds vijf schroefjes.

Als technologische verdediging bij lage risiconiveaus en als algemeen veiligheidsmaatregel kun je de opensource-applicatie Prey downloaden. Dit is trackingsoftware die je helpt je apparaat te vinden, te locken en terug te krijgen. Je kunt ook screenshots maken met het gestolen apparaat en de webcam activeren om een foto te maken van degene die het in zijn bezit heeft. Het downloaden van trackingsoftware voelt misschien wat tegengesteld voor een journalist die juist zijn privacy wil beschermen, maar omdat de applicatie open source is, wordt het beschouwd als redelijk veilig. Maar een slimme tegenstander trapt niet in deze valkuil. Het is aan te raden dat je deze software alleen gebruikt als verdediging tegen minder vaardige tegenstanders.

Als je hardware wilt blijven gebruiken die niet

te beveiligen is, kun je nog steeds maatregelen nemen om je data en

communicatie te beveiligen tegen minder sterke surveillanceactiviteiten. Lees

dus zeker door, maar wees je ervan bewust dat het een fait accompli is als

iemand met voldoende mogelijkheden, capaciteiten en motivatie je data wil

verkrijgen als je een surveillancedoel wordt.

[1] De genoemde flexibiliteit en documentatie is ook beschikbaar van andere merken – de suggesties die hierboven zijn gedaan, zijn geen aanbevelingen voor de genoemde merken of hun producten.