Hoogstwaarschijnlijk gebruik je e-mail het vaakst als communicatiemiddel met collega’s en bronnen. Het is ook de manier waarop een nieuwe bron contact met je kan leggen. Het is daarom erg belangrijk voor onderzoeksjournalisten om veilig te kunnen e-mailen, niet alleen voor de dagelijkse dingen met collega’s maar ook als veilig kanaal voor het eerste contact met bronnen. Mail die op servers van hostingproviders staat, is zonder encryptie eenvoudig door de provider uit te lezen. En als de provider dat kan, kan je tegenstander het waarschijnlijk ook.

Je loopt verschillende risico’s met e-mailcommunicatie als je tegenstander je mail kan benaderen:

- je e-mailinhoud lezen;

- de onderwerpregel van je e-mail lezen;

- zien met wie je contact hebt, hoe vaak en wanneer;

- e-mailbijlagen onderscheppen;

- een zogenaamde “man-in-the-middle”-aanval (waarbij iemand zich voordoet als iemand anders en daardoor de communicatie kan onderscheppen);

- zien vanaf welke locatie je e-mailt.

Acties rondom informatiebeveiliging:

- gebruik sterke wachtwoorden;

- gebruik een betrouwbare e-mailprovider;

- versleutel je e-mail;

- verifieer je encryptiesleutels;

- zet minimale informatie in de onderwerpregel van je e-mailberichten;

- verstuur e-mail via Tails (wanneer nodig);

- gebruik van anonieme e-mailadressen voor specifieke doeleinden.

Een sterk wachtwoord is in de meeste gevallen voldoende als bescherming tegen de meeste kwaadwillenden die niet namens een overheid werken, om ongeautoriseerde toegang tot je e‑mailaccount te voorkomen. Maar voor een tegenstander op het niveau van overheidsdiensten biedt dat misschien geen enkele bescherming. Een sterk wachtwoord is vooral een lang wachtwoord; zie hoofdstuk 8.

Kies het juiste (veilige) land

Een betrouwbare e-mailprovider is een provider die in de basis een goed beveiligde infrastructuur heeft in de systemen en die je data niet zomaar aan een inlichtingendienst overhandigt. Als je het land waar je e-mailprovider is gevestigd, niet vertrouwt, dan kun je beter geen e-mailadres in dat land gebruiken. We weten bijvoorbeeld dat het doel van de inlichtingendiensten van de USA en de UK is om zoveel mogelijk e-mailcommunicatie op te slaan als mogelijk. Zelfs als je denkt dat je e-mailcommunicatie niet van belang is voor deze diensten, kan dat in de toekomst wel het geval zijn en men kan dan met terugwerkende kracht inzicht in die gegevens krijgen.

Dus als je de aanpak van de USA rondom e-mail-privacy niet vertrouwt, wees je er dan van bewust dat e-mailproviders in de USA (zoals Outlook, Gmail, Riseup, etc.) de werkwijze van dat land toepassen. De ene e-mailproviders werkt daar wellicht meer aan mee dan andere, maar – tenzij je je eigen server draait of tenzij de organisatie waar je voor werkt heeft een server in een land met goede privacywetten, zoals Zwitserland of IJsland – moet je aannemen dat je e-mails en je e-mail metadata niet veilig zijn bij welke e-mailprovider dan ook. Een ander overweging bij je keuze om je account bij een provider te registreren, kan zijn of je persoonlijke gegevens wilt verstrekken, zoals je mobiele nummer, je adres/postcode, een ander e-mailadres, omdat je wellicht in de toekomst wilt voorkomen dat die informatie bekend wordt (in het bijzonder als je een anoniem e-mailadres gebruikt).

Metadata van e-mail

Metadata zijn de data over data (wanneer je mailt, met wie je mailt, op welk tijdstip, etc.). Digitale bestanden bevatten verschillende metadata die als het ware in een schil om het bestand hangen. E-mail-metadata bevatten bijvoorbeeld informatie over de zender en ontvanger, de e-mailadressen, gebruikte IP-adressen, serverinformatie, datum, tijd, tijdzone, unieke identificatiecode van de e-mail en gerelateerde e-mails, soort inhoud en codering, inloggegevens van de mailclient met IP-adres, informatie over prioriteiten en categorieën, onderwerp, status en leesbevestigingen.

Je ziet dat deze informatie uitgebreid en onthullend is, maar veel inlichtingendiensten en justitiële instellingen (en in sommige gevallen individuele hackers) zijn in staat de hele inhoud van de e-mail te verkrijgen.

Het is niet eenvoudig om de metadata van e-mails te beschermen, dus je moet in de onderwerpregel zo kort mogelijk zijn en/of verhullende teksten gebruiken. Het kan ook verstandig zijn om je locatie/IP-adres te verbergen door gebruik te maken van de Tor-browser.

Voorbeeld 1

in de zomer van 2013 vroegen autoriteiten van de Amerikaanse overheid toegang tot de metadata van een onbekende gebruiker van Lavabit, een veilige e-mailprovider. Bovendien vroegen ze de encryptiesleutels van het bedrijf (waarmee je toegang krijgt tot de wachtwoorden van de gebruiker). Waarschijnlijk vroeg men om de encryptiesleutels omdat het ze niet lukte om heimelijk toegang tot het beoogde account te krijgen. Waarschijnlijk had de poging tot onderschepping te maken met de aanname dat NSA-klokkenluider Edward Snowden een e-mailaccount bij Lavabit had. De oprichter van Lavabit werd juridisch gezien beperkt om de exacte vragen van de overheid ter discussie te stellen/te bespreken, zoals iedereen die op deze manier wordt benaderd met het verzoek om informatie (dit maakt evaluatie van de veiligheid van e-mailproviders extra moeilijk). Uiteindelijk koos de oprichter van Lavabit ervoor zijn bedrijf op te heffen in plaats van de privacy van de gebruiker in kwestie op te geven.

Voorbeeld 2

Telegram App is niet meer beschikbaar in Rusland en Iran, omdat de ontwikkelaar niet wil meewerken aan het leveren van de decryptiesleutels waarmee de overheid in chats kan meelezen. Dat zou de end-to-end encryptie als het ware om zeep helpen. Oprichter Durov werkt niet mee omdat hij vindt dat dit tegen de grondrechten indruist. Daarnaast is hij van mening dat het inbouwen technisch gezien niet mogelijk is zonder de hele chatapp onveilig te maken en hij heeft privacy hoog in het vaandel staan.

Encryptie e-mail

Je kunt echter de privacy van je e-mailinhoud beschermen door gebruik te maken van ‘public key cryptography’ (publieke sleutel cryptografie). Hiermee verhaspel je de inhoud van je e-mailberichten in een (tot nu toe) onbreekbare code waarbij je de publieke sleutel van de ontvanger gebruikt. De versleutelde e-mail kan dan alleen worden ontsleuteld met de privé-encryptiesleutel van de beoogde ontvanger.

De volgende instructies gaan ervan uit dat je de aangeraden GNU Privacy Guard, ‘GPG’ (een opensourceversie van Pretty Good Privacy, ook wel PGP) gebruikt. Het gebruik van GPG is niet moeilijk alhoewel het erg verschilt van normaal e-mailen. Je zult er desondanks snel mee kunnen werken. Het is alleen iets lastiger te doorzien hoe het precies werkt.

Sleutelparen (key pairs)

Sleutels zijn feitelijk unieke lange series met nummers en elke gebruiker van e-mailencryptie heeft een sleutelpaar, een publieke sleutel en een privésleutel.

Je publieke sleutel: jouw publieke sleutel wordt door mensen gebruikt om de e-mails te versleutelen die ze aan jou sturen. Je kunt het vergelijken met een lijst met telefoonnummers in een telefoonboek. Je kunt er zelf voor kiezen of je je publieke sleutel wilt tonen op de server met publieke sleutels of niet. Als je een geheim of anoniem e-mailaccount gebruikt, wil je je publieke sleutel niet op de sleutelserver publiceren. Als je ervoor kiest om je publieke sleutel te laten opnemen op de sleutelserver, wordt deze openbaar beschikbaar zodat iedereen je versleutelde berichten kan sturen.

Je privésleutel: met je privésleutel kun je e-mails ontsleutelen die anderen naar je hebben gestuurd, versleuteld met jouw publieke sleutel. Ook al is je publieke sleutel zichtbaar/beschikbaar, de privésleutel van het sleutelpaar moet altijd privé zijn. De sleutel komt overeen met je publieke sleutel waardoor je het bericht kunt ontsleutelen en waardoor je er zeker van kunt zijn dat niemand anders je publieke sleutel ongeautoriseerd kan gebruiken voor de eigen mail. Je zult je eigen privésleutel waarschijnlijk niet eens onder ogen krijgen, het leeft en werkt onder de kap van je GPG-software.

De lengte, willekeur en verfijndheid van sterke public key cryptography (sleutels van 4096 bit, zie onze instructies hierna) zijn van zo’n kwaliteit dat de encryptie, voor zover we weten, tot nu toe niet te kraken is.

Sleutels verifiëren

Het is belangrijk dat je altijd verifieert dat de publieke sleutel van de beoogde ontvanger, dus degene aan wie je een versleutelde mail stuurt, daadwerkelijk bij de ontvanger hoort. Alhoewel het e-mailadres wel klopt en toebehoort aan degene die je een bericht wilt sturen, bestaat er een kleine kans (bij een hoog risiconiveau) dat de publieke sleutel niet bij de ontvanger hoort. Dit is bekend als de ‘Man-In-The-Middle’-aanval (MITM-aanval), waarbij de communicatie in het geheim wordt onderschept doordat de kwaadwillende zich als de ontvanger voordoet. Je moet je er dus van verzekeren dat zowel e-mailadres én publieke sleutel beide tot de ontvanger in kwestie behoren. Hierover lees je mee bij ‘sleutelverificatie’ verderop in dit hoofdstuk.

Je identiteit en locatie beschermen als je e-mailt

Degenen die hun werkelijke identiteit of die van anderen verborgen willen houden in de communicatie, bijvoorbeeld bij hoge risiconiveaus, moeten anonieme e-mailaccounts gebruiken. Dat moeten accounts zijn die niet met iets anders van die persoon online kan worden geassocieerd, op wat voor manier dan ook. Gmail en Hotmail vragen om een telefoonnummer of een alternatief e-mailadres, waardoor deze providers niet zo geschikt zijn voor anonieme accounts. Providers als GMX en Yandex staan gebruikers in veel landen toe om accounts aan te maken zonder informatie te vragen waarmee je kunt worden geïdentificeerd.

Als je een anoniem account aanmaakt, moet je rekening houden met een aantal dingen. Bijvoorbeeld als je je anonieme e-mailadres aanmaakt via een internetverbinding die met jou kan worden geassocieerd, dan is je anonimiteit niet meer gegarandeerd. Bovendien, als je e-mails stuurt en ontvangt via zo’n internetverbinding, dan is je locatie bekend bij de internetprovider (en mogelijk ook je tegenstander). Als je zowel je identiteit als je locatie anoniem wilt houden, kun je een anoniem account aanmaken en gebruiken om onversleutelde berichten te versturen via webmail in de Tor-browser (zie hoofdstuk 3). Je kunt ook het Tails-besturingssysteem gebruiken; deze verbergt de echte locatie van alle communicatie van je laptop met het internet (zie hoofdstuk 2). Tails’ desktop e-mailclient (die encryptie ondersteunt) verstuurt en ontvangt informatie/mail van het internet via Tor, waardoor de echte locatie van de verbinding verborgen blijft.

Misschien wil je je locatie in het veld verbergen en niet zozeer je identiteit. Daarvoor is het gebruik van het Tails-besturingssysteem de enige oplossing.

Basisopmerkingen over encryptie van e-mail

Weet dat het versleutelen van e-mail niet de metadata verbergt, zoals met wie je mailt, de onderwerpregel, je locatie (hoewel je dat kunt verbergen als je Tor/Tails gebruikt, zoals hiervoor aangegeven), etc. Het is voor iedereen, voor alle risiconiveaus, aan te raden om voor de onderwerpregel minimaal te houden of te kiezen voor een onschuldig onderwerp dat niet gerelateerd is aan de werkelijke inhoud van het bericht.

Je kunt geen e-mail versleutelen of ontsleutelen via een smartphone. Ook al kun je zo’n systeem installeren op sommige Android-telefoons, dit is sterk af te raden omdat mobiele telefoons hoe dan ook fundamenteel onveilig zijn (zie hoofdstuk 7).

Je kunt ook geen berichten in je webbrowser versleutelen of ontsleutelen (tenzij je het Tails-besturingssysteem gebruikt). Je gebruikt de e-mailclient Thunderbird op je desktop, uitgebreid met de versleutelingssoftware voor encryptie.

Ten slotte, je kunt alleen versleutelde berichten sturen naar mensen die ook encryptie gebruiken voor hun e-mail. Dit was altijd een vrij kleine groep, maar in de post-Snowden-wereld, groeit deze groep exponentieel.

Installatie-instructies voor encryptie van e-mail (Thunderbird)

Voor encryptie van e-mail heb je de e-mailclient Thunderbird en GPG-encryptiesoftware nodig.

Ubuntu/Linux

In Ubuntu is de e-mailclient Thunderbird voorgeïnstalleerd inclusief GPG-encryptiesoftware. Gebruik de Ubuntu-zoektool van de desktop (linksboven) om het te vinden.

Mac

Je moet de volgende software downloaden:

- een e-mailclient/mailmanager voor je desktop; wij raden het

opensourceprogramma Thunderbird van Mozilla aan.

http://www.mozilla.org/en-US/thunderbird/ - GPG

– de GNU Privacy Guard; dit is encryptiesoftware

https://gpgtools.org/

De eerste roze downloadknop ‘Download GPG suite’ is de meest recente versie van de software. Klik erop om het te downloaden. Voer daarna de installatiewizard uit om het programma te installeren.

Als de downloads voltooid zijn, open je Thunderbird vanuit je downloadmap en sleep je het Thunderbird-icoon naar de map Applicaties.

Windows

Je moet de volgende software downloaden:

- een e-mailclient/mailmanager voor je desktop; wij raden het

opensourceprogramma Thunderbird van Mozilla aan.

http://www.mozilla.org/en-US/thunderbird/ - GPG

– de GNU Privacy Guard; dit is encryptiesoftware

http://www.gpg4win.org/download.html

De eerste groene downloadknop ‘Download GPG suite’ is de meest recente versie van de software. Klik erop om het te downloaden. Voer daarna de installatiewizard uit om het programma te installeren.

Installatie Thunderbird op Ubuntu/Linux, Mac en Windows

Klik op de download: Thunderbird Setup. Thunderbird biedt een korte installatiewizard. Selecteer de standaardinstallatie, bevestig de programmalocatie op het systeem en klik op volgende om de installatie te voltooien.

Open Thunderbird. Als je het programma voor de eerste keer opent, kun je de pop-up ‘Integratie’ in beeld krijgen. Sla dit over en haal het vinkje weg bij ‘Doe deze controle iedere keer bij het starten van Thunderbird’.

Thunderbird zal je nu vragen je e-mailaccount te configureren en je een nieuw e-mailadres aanbieden. Sla dit over en kies voor het gebruiken van je bestaande e-mailadres. Voer e-mailadres en bijbehorende wachtwoord in die je wilt gebruiken voor encryptie. Je moet beslissen of je het wachtwoord wilt bewaren of niet. Het is veiliger als je het wachtwoord niet automatisch laat onthouden, maar dan moet je het wachtwoord iedere keer invoeren als je het account in Thunderbird gebruikt. Klik daarna op volgende. Nu moet je te zien krijgen: ‘Configuratie gevonden in Mozilla ISP database’.

Let op – als je een anoniem e-mailadres gebruikt, voer je uiteraard niet je echte naam in.

Troubleshooting:

als je het foutbericht ‘Configuration cannot be verified’, krijgt, gebruikt

je e-mailprovider misschien een tweefactorverificatie (veel Gmail-accounts

gebruiken tweestappenverificatie). In dat geval kan je provider je een e-mail

sturen (of je in de webbrowser een notificatie tonen) dat er een poging is

gedaan om in te loggen via een e-mailclient waarbij om authenticatie is

gevraagd. Verder moeten sommige Gmail-gebruikers die tweestappenverificatie

gebruiken wellicht een applicatie-specifiek wachtwoord zien te verkrijgen. Je

kunt dit doen via de pagina ‘autorisatie applicaties en sites’ bij de

instellingen van je Google-account. Voor meer informatie, bekijk:

https://support.google.com/mail/answer/1173270?hl=en

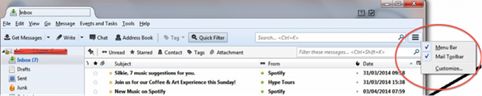

Enigmail, security-extensie

Boven in het venster van Thunderbird klik je op Tools → Add-ons → Extensions. Als je hier ‘Enigmail’, ziet staan, is het programma al geïnstalleerd. Staat het hier niet vermeld, ga dan naar het zoekvenster rechtsboven van het venster en kies ‘Enigmail’. Klik op installeren en herstart Thunderbird. Als Thunderbird opnieuw opstart, kun je de tab ‘Add-ons Manager’ sluiten.

Let op: als je geen menu hebt bovenin het venser van Thunderbird, klik dan met je rechtermuisknop op het icoontje met de drie regels, helemaal rechtsboven en vink aan ‘Menu Bar’.

Sleutelparen

Klik bovenaan in Thunderbird op Enigmail → sleutelmanagement (Key Management). Ga naar de bovenste toolbar en klik → Genereer → nieuw key pair (sleutelpaar).

- Het e-mailadres dat je wilt gebruiken voor versleutelde mails moet geselecteer zijn.

- klik ‘gebruik de gegenereerde sleutel voor de geselecteerde identiteit’. Selecteer ‘sleutel vervalt over vijf jaar’.

- voer een wachtwoordzin in (dit is het wachtwoord voor je versleutelde mail en niet alleen voor je online mailaccount – het moet heel sterk zijn).

- Het ‘commentaar’-venster voegt een tekst aan je publieke sleutel toe die openbaar is als je deze op de keyserver laat weergeven. Voer hier dus geen hint in voor het wachtwoord.

- Bij ‘Key expiry’, moet zijn aangegeven dat de sleutel over vijf jaar vervalt/expireert.

- Ga naar het tabblad ‘geavanceerd’ en selecteer een maximale sleutelgrootte van 4096, en kies bij sleuteltype ‘RSA’.

- klik ‘Genereer sleutel’ en beweeg je muis over het scherm tijdens het generatieproces (dit helpt het willekeurigheidsproces tijdens de configuratie van de sleutel). Het configureren/genereren kan een paar minuten duren.

- als de sleutel is gegeneerd verschijnt er een venster waarin dit wordt aangegeven. Klik daarna op ‘genereer certificaat’ in dit venster. Dit creëert een certificaat waarmee je je sleutel onklaar kunt maken (kunt intrekken) in voorkomende gevallen, bijvoorbeeld wanneer je het sleutelpaar kwijt bent of als het paar is gecompromitteerd. Bewaar het intrekkingscertificaat op een veilige plaats. Vervolgens word je gevraagd om je wachtwoordzin in te vullen om dit onderdeel af te ronden.

Configureren van Thunderbird

Ga terug naar Thunderbird om een aantal instellingen aan te passen.

Instellingen voor experts

- Enigmail → Preferences (voorkeuren) → Display Expert Settings (toon expert-instellingen)

- Basic (basis) → Passphrase settings (wachtwoordinstellingen): hier moet je instellen hoe lang Thunderbird het wachtwoord voor het sleutelpaar moet onthouden.

- Sending (versturen): selecteer ‘Manual encryption settings’ (handmatige encryptie-instellingen) en vink aan:

- ‘Encrypt/sign replies to encrypted/signed messages’ (versleutel en onderteken antwoorden aan versleutelde en ondertekende berichten)

- ‘If possible’ (indien mogelijk), bij ‘Automatically send encrypted’ (automatisch versleutelen bij versturen)

- ‘All usable keys’ (alle bruikbare sleutels), bij ‘To send encrypted, accept’ (accepteer om versleuteld te versturen); of vink aan ‘Only trusted keys’ (alleen vertrouwde sleutels) als je de mogelijkheid hebt om je sleutels van je contacten zorgvuldig te controleren en je vanaf de start van de versleutelde communicatie het vertrouwensniveau kunt instellen.

- ‘Always’ (altijd), bij ‘Confirm before sending’ (bevestigen voor verzenden)

Noot: dit is een goed hulpmiddel omdat het je steeds vertelt of een e-mail is ondertekend en versleuteld. Hierdoor is de kans veel kleiner dat je per ongeluk een niet-versleuteld bericht verstuurt.

- Key Selection (sleutel

selecteren): vink aan

- ‘By Per-Recipient Rules’ (via per-recipient regels);

- ‘By E-mail Addresses according to Key Manager’, (via e-mailadressen volgens de sleutelmanager);

- ‘Manually if Keys are Missing’ (handmatig als de sleutels ontbreken).

- Gevorderd: we raden aan dat je aanvinkt ‘Re-wrap signed HTML text before sending’ (HTML-tekst opnieuw opbouwen voor verzending), omdat HTML-teksten niet goed samenwerken met versleuteling van e-mails.

- Klik op ‘Ok’.

Mappen lokaal

bewaren

Het lokaal opslaan van e-mailmappen is vooral handig om concepten te

bewaren. Je wilt niet dat concepten (niet-verstuurde, onversleutelde berichten)

in je online e-mailmappen worden opgeslagen. Bij voorkeur sla je de teksten op

je harde schijf op, zodat je meer controle hebt over de veiligheid van de

inhoud.

In de menubalk aan de linkerkant van het Thunderbird-venster zie je je e-mailmappen. Onderaan zie je lokale mappen, ‘Local Folders’. Klik met je rechtermuisknop en selecteer ‘nieuwe map maken’ (New Folder). Het aanmaken van de mappen ‘verzonden’ en ‘concept’ in de lokale mappen kan handig zijn.

Klik aan ‘bewerk’ (Linux) of Tools (Mac/Windows) → Account-instellingen (Settings) → kopieën en mappen (Copies & Folders). Je kunt hier aangeven waar je je berichten wilt laten opslaan. Bijvoorbeeld, bij ‘concepten en templates’ (‘Drafts and Templates’) kun je lokale mappen selecteren als de locatie waar je conceptberichten worden opgeslagen. In hetzelfde venster kun je aangeven dat je de berichten wilt versleutelen tijdens het opslaan: bewerk (Linux) of Tools (Mac/Windows) → Account-instellingen, klik op OpenPGP Security → en vink aan ‘Encrypt draft messages on saving’ (versleutel concept-berichten tijdens het opslaan).

E-mail in platte tekst

HTML laat zich niet goed versleutelen, dus wen eraan je berichten in platte tekst te schrijven, dus zonder opmaak. Kies bewerk (Linux) of Tools (Mac/Windows) → Account-instellingen → Composition & Addressing (opmaken en adresseren) en vink uit ‘Compose messages in HTML format’ (uitschakelen dat berichten in HTML worden opgemaakt).

Deel je

PGP-handtekening met je contactpersonen

Je moet je versleutelde berichten altijd ondertekenen om de ontvanger te

helpen met de verificatie dat jij de verzender bent. Door je PGP-handtekening

te delen met degenen met wie je e-mailt – zelfs als de e-mail niet is

versleuteld – help je de ontvanger die Enigmail ook gebruikt om te verifiëren

dat jij de echte afzender van het bericht bent (en niet iemand die doet alsof).

Als de ontvanger geen PGP-encryptie gebruikt, geeft het ondertekenen van mail

aan dat je normaal gesproken PGP-encryptie gebruikt. Ontvangers die niet

precies weten hoe dit werkt, begrijpen soms niet wat die handtekening betekent.

PGP-handtekening delen: kies bewerk (Linux) of Tools (Mac/Windows) → Account-instellingen → OpenPGP Security ‘Enable OpenPGP support (Enigmail) for this identity’ (inschakelen van OpenPGP support (Enigmail) voor deze identiteit) moet aangevinkt zijn.

Vink aan dat je standaard versleutelde berichten wilt ondertekenen (‘sign encrypted messages by default’). Je kunt ook aangeven dat je niet-versleutelde berichten standaard wilt ondertekenen. Als je een bericht ondertekent, al dan niet versleuteld, dan help je de ontvanger (als deze Enigmail ook gebruikt) om te verifiëren dat jij de echte afzender van het bericht bent (en niet iemand die doet alsof). Klik op ‘OK’.

Je publieke sleutel

openbaar maken op de sleutelserver

Het uploaden van je publieke sleutel aar de sleutelserver is net zoiets als

je telefoonnummer laten weergeven in het telefoonboek. Het zorgt ervoor dat

mensen op jouw naam/e-mailadres kunnen zoeken en je publieke sleutel kunnen

achterhalen, zodat ze je een versleuteld bericht kunnen sturen. Dit is in het

bijzonder handig voor journalisten die willen communiceren via versleutelde

berichten en die de betrouwbaarheid van hun bronnen willen beschermen. Echter,

het uploaden van je publieke sleutel heeft geen toegevoegde waarde als je een

account voor encryptie aanmaakt om anoniem te e-mailen die je alleen wilt

gebruiken om te communiceren met specifieke personen voor wie een hoog

risiconiveau geldt.

Ga naar Enigmail → Key management (sleutelbeheer). Vink aan dat alle sleutels standaard worden getoond (‘Display All Keys by Default’). Klik met de rechtermuisknop op je e-mailadres en selecteer ‘Upload publieke sleutel naar de sleutelserver’ als je wilt dat mensen met jou in contact kunnen komen/je versleutelde berichten kunnen sturen. De standaard sleutelserver voldoet (pool.sks-keyservers.net).

Iemands publieke

sleutel zoeken

Zoek een naam of e-mailadres om te zien of iemand met een publieke sleutel

staat vermeld (vergelijkbaar met het zoeken van een telefoonnummer in het

telefoonboek). Je kunt ze vervolgens een versleuteld bericht versturen.

Ga naar Enigmail → sleutelmanagement → sleutelserver (in de bovenste menubalk) → zoek naar sleutels. Voer de naam van de persoon in of het e-mailadres en bekijk het zoekresultaat. Klik het e‑mailadres aan van degenen van wie je de sleutels wilt importeren en klik op OK.

Een sleutel

importeren

Misschien heb je de publieke sleutel van je contactpersoon al in een

bestand, maar moet je deze in je sleutelmanager van Thunderbird importeren. Dat

doe je als volgt.

Een sleutel via een bestand importeren: ga in Thunderbird naar Enigmail

→ sleutelmanagement. Ga terug naar de menubalk bovenin en klik op Bestand → importeer sleutels via een bestand.

Een sleutel importeren vanuit een e-mail: als je contactpersoon de publieke sleutel in een e-mailbijlage heeft bijgevoegd, klik dan met de rechtermuisknop op het .asc-bestand en klik in het contextmenu op ‘Importeer OpenPGP-sleutel. De bijlage ziet er ongeveer zo uit:

Een sleutel importeren van een publiek sleutelblok: veel mensen vermelden hun volledige publieke sleutelblok (de volledige publieke sleutel in tekst) op hun website. Dit helpt mensen om de website te vertrouwen als de bron van de sleutel in plaats van de sleutelserver en kan ondersteunen in het voorkomen van een aanval door een tussenpersoon (man-in-the-middle, MITM).

Om de sleutel te importeren kopieer je simpelweg de volledige tekst van het sleutelblok (het volledige blok zoals hieronder is weergegeven) en plak je deze in Enigmail. Ga daarvoor in Thunderbird naar Enigmail → sleutelmanagement (terug naar de bovenste toolbar) → bewerk → importeer sleutels van het klembord → klik importeren in het bevestigingsvenster.

Voorbeeld van een compleet sleutelblok:

-----BEGIN PGP PUBLIC KEY BLOCK-----Version: GnuPG v1.4.11 (GNU/Linux)

mQINBFOypIgBEADEXjFLXnFDraRWa6YzzdnOSgKJKOzDSaonyQvh25lQGVOIwbg2J1AfC+Ro3xhAxxXlkYzIwqeVIxlfNXCzZqn2KE7P0udF4EVrkVsWP1VcXSB65V0K7BURi5hFFNNsk2UdnQdwcSbP77cZDkgDJofXF5hrUNlTCoLhxZ2WvpT9FfOR+Ph2Sr/SIfcQ9K6ktsGpG5y6KafpvtI9sI+eoSOXxDdSJyelq27mM492pcnfWjD6m1vJ61U98CjBqLIHSrsgxVivNbRxOrler5avxZjP5+691TDRCtBIn3+2WqWrzXKfMn44l+iIKiqllMNJhmsuP3bEWHKGDZFk2/MafAqBWuXHOfclADX4GligLnv3EXmShlYduKtRSPvpcCwuKgM6cVjCBrpLB+lbbq+6ILMDrTt9n4WoV3kb5iUMV5gMrNTSdp8mGs7zMZQFXsavlR7CjKTIFhmnPYK+v4262m7ZWvXzCVIseAtbIRYMWptzolMRSzBZgqfcTeTQYWd1jWrbyAziE22wmfvUtqUlRQbh/okiCEcObHsPAr4QGtHyRBzBHkubXjHopG4E+Zh1KbHTlg/wftfKDdODDfgkrrgWkIToe6xS14OogX/Bk6Al6crn4d2ROV36KWeVx25EfVYlmEE+62mF3GrquzxKAkx2UF7s2Jk+JIlpZUCZuMZMdwARAQABtB5DSUogaW5mb3NlYyA8aW5mb3NlY0B0Y2lqLm9yZz6JAj4EEwECACgFAlOypIgCGyMFCQlmAYAGCwkIBwMCBhUIAgkKCwQWAgMBAh4BAheAAAoJEE3Wpo5++N4yJgUP/Atbshkafwk+GfNcsauNfqSg6u4V3p8DpBTAE4oUUk753gPSJVBiGsigztmCSpxJ6N7iqIDZ0f72AhqSlbwZ34NDPBVKrL7jRcSIwzFvTIAy1MYz9eR2cWCS1ff6XMY+Oac1RD+J3ksY6DfLzJfZWORAHcITuBzIgZZ47DwCGNzey0zIHS/u8w7o71C+h0WVoNFPdz1CidxCtretZkeSqvBcUNJWvx3r90Foh31otqhneCwrXgp1JNEZx/xKypexcReY+N6UyKQMeDOn7gj0O+fuxEqSsSx8IgtALrevm37JLz732wEZIBHiB6fh+s8iM0TpcMC//9sbL86GXGwUdosbrGnPoCCMsgE3jDJqIVz4jEoN5XPffYCmSWNb2w9sLfQBny8s0JcRgxClytdOCDHOboBJS3ytUnUcHo/NvkpAeCEGCTvaoOtlRywdF55pG8izK3brjKEY/1dGAx5g6aWi1iraSBOM1AHeZ/J8KOMRcEwU8sozuNeomGrSWNdRbDTaD37F0TBOzxx+QNjeSiVzleLJeHBHyZCpizXOe2wWEtRLq9WRHM4VUI/UGHOLxChZhwLailgkmh13eH1+47mTArbrl+P7R6Y79bmw+wld3EaE9XbnKois1on8uciWcr2qHr/PvPN8o+4hJ7rsmsZBvX9JI+74ouyIsp0qWSrXiQIcBBMBAgAGBQJTsqfxAAoJECN9TFARig7CU2YP/igQSe8pXbJAhrQPtTk7HByHITESlrE51uFRwCVbvTavsRN3978ob4B7QZanVlUH2YarDoLn/a90kmpECZdxlh0ZTlKKfj32jLNTWySbiQUci/rOgli8NS7jezqauo+sB7ofPP/o3DKU4QvnRSSqyIxhgae80F+mnkAOyTTWDi7HNHGq2sdLBOQALHVIVUJ5SOOEANYKZYklrR7v4iK0pc0TZDLdJ3Vm5T05N8vjCzLaTRMgNh397ElnR9n6AGw+QRKlA21i7dAxTMecaC0nYmZx/ZVkxMRXtiSjbr2OZl63gVxUlSo0eOjcHUX3LsX9OTew2Z+1jjaXrPJmJkxghxL/BkZx5V+knn9wTaJdP0r6mO32n/lPEtG0mYeQQS4ZYbathSVqsY/QODG+7grce6mJUU3jzzo6AzfHMBRdipRbbFrnOoVsDMuu4kRvPzDXiu4kJZxZiwinDuen5uu8//QUyuVXk1s3ATUiwUGgK8F2CuYlut1/5E5x+MFS21IRCf2O3tFh8WIheO4BwQXErZ7FY9L7aaZa93WAcl6ueHUMIBEs06+CaPUQCcWnxO2qwZm76aYNKwsVqptKEXcZ/mofo12/pgOjVtddLw9+4zpKGmk2erPtMPp4eMwBkZVcRz9kGfzFn3fNanmCQ22NW5x/HFrsi/+ZSURcO/Pcp8ykuQINBFOypIgBEADIThi9K7ioKz8vqSR3yrQ1Vp9NjPit2urzgJhW3HjLenVfvwQ1zAoks1jDoOwuFizV9vpWpHN/ovRZqJQiKwsOhaOU8FboLrwmQMvzFaf+SrIQjVM9YOZimEEL8a2va8M9bn8pfPO9L3beq4bWgNnxZEhEOg4ovscXUfp+ktDG/L5f5z+R77Co07XUM8KrNcYlDL76lKNrNumUTGJu/F+LR7LnNyRmpMi91LcyX4UkRar9xdTB/OmpwBqbH4hG3hl4xB329NL5jsCAL6gqDKIe/bD6oecWhY2GodrX9bqtwCyMGb6/rS+2Rv4ggwnRroRTGIlB2I+LlqRfMI2XZVZp9gt0Vj25D7LBmxyffGOFIzjtrXfGyVavBQo/cHB8uSCWlPi9bQ5ZF82f9e42IazeWwrpUkyFQpiy4m8JTL2kMKt7tWENMI2jYPIjHnhjwBGXjyAGWchM4F0TO6q+714SxtvDQKPemWqopnKbLlQSY9OzPxRvjK1iFOYLDCBu/uYyKsll4pqr5OokRs8Q9fO9MU+jye8O48mu91vP070bHYAKvw9N4B28acET9JlpQOHmhLWRENz4ZNap8fe1BAhHg2AE7M4ZQUS6GkPGeUclhZhC7vs5/ty9IHA2bk2+fMwDr+Oye2lDife0JtbL3+krD9RLqEpSZ8SDq/BNvYJcUQARAQABiQIlBBgBAgAPBQJTsqSIAhsMBQkJZgGAAAoJEE3Wpo5++N4yCp8P+wW7y5fbdt/OF+4IUuVIun8yH62iQbfUBL21rWKXaTBywyWpLvlOjfA1qy1VFZnDGoGrkc6LEhFEWb7a53GzFyVNSM1K/U+SF0UtdT2h0WFDqwphjtD71+L6uOve0ahRyTq0PTXnk/uTJfQ76yt7ld/6cHvvtcpYMk2n9IbeVuTWdjXLEG5Gmr4rDThUppq26oVYG5KGCuuWs5J+k6gLPh9oNL5KKO8t8vHYbGEx3rMcdSYXXZDvYZZUDcjTE3hVXXFN3xwyHObEL20UGFJ6y3GTL2jH0iSRtquAJlMMwttey5DOUPULu5z9prHSo961SkkZqXDhbgBpZO6Av0Q9FyTYoxfhhf3KH5v4CivmrPZYRD/gu/doO2JGqRyWYGDYOy0E8rgNY8wJJD9rMneDB9qE4vsv3AmYIF5ov5dkuQe6xSTpS11h20aokru9fJvTpNNNan8A/cPuY1Qvc06qzz0eHG4VnyAGBZ3j4cbT9BSKBtSl36aLCNa60Kzl4qLxSFO/+wDb6dgfToHfdTNDZT4SVjhfzoBVslNIbXzF1rgDGgBax2aR856hHfx4GERROSZZVBvPtjqy5TrFSI9NsdNwmetMh8rxb+dz+fJYEE5yrNs9MJPHVgeVgj0UJLawhlCGME+/lPFJCr8XhDwzI2n6gFvwtWQ1NNMqdn1UiF+Y=3DCe-----

END PGP PUBLIC KEY BLOCK-----

Sleutels verifiëren

Verzeker

jezelf ervan dat degene met wie je denkt te communiceren daadwerkelijk degene

is wie hij zegt dat hij is

Ga in Thunderbird, naar Enigmail → sleutelmanagement → klik met je rechtermuisknop op een e-mailadres → en selecteer Key Properties. Hier zie je het sleutel-ID van je contactpersoon en de PGP- fingerprint. Je kunt verifiëren dat de sleutel daadwerkelijk tot je contactpersoon behoort door de fingerprint uit te wisselen via een ander communicatiemiddel (bijvoorbeeld in persoon, via telefoon, op het visitekaartje of de website). Je moet dan checken of ze exact overeenkomen. In hetzelfde venster kun je vervolgens via Select Action → instellen in hoeverre je de eigenaar vertrouwt (Set Owner Trust) → selecteer in hoeverre je de sleutel vertrouwt die bij de betreffende contactpersoon hoort.

Een reguliere

e-mailhandtekening toevoegen

Een handtekening toevoegen met je naam, functie, website, e-mailadres,

PGP-fingerprint, etc.

Ga naar bewerken (Linux) of Tools (Mac/Windows) → Account-instellingen. Ga naar → Composition & Addressing en selecteer ‘handtekening voor reacties toevoegen’. Hier kun je tekst bij een handtekening voor je e-mails invoeren.

Nieuwe mail

ontvangen

Je kunt zelf instellen hoe vaak je wilt dat de e-mailclient de server

controleert op nieuwe berichten.

Ga naar bewerken (Linux) of Tools (Mac/Windows) → Account-instellingen → Server-instellingen

Versturen van een versleuteld e-mailbericht

Als je de setup hebt voltooid, stuur je een testbericht naar iemand die ook e‑mailencryptie

gebruikt. Importeer zijn sleutel of zoek de sleutel op de sleutelserver en verifieer

deze en geef deze contactpersoon het gewenste vertrouwensniveau toe, voordat je

een e-mail probeert te versturen, anders laat de e‑mailclient je misschien geen

versleutelde mail sturen. Thunderbird moedigt goede informatiebeveiliging op

deze manier aan.

Kies een ontvanger van wie je de sleutel al hebt geïmporteerd, geverifieerd en het vertrouwensniveau hebt ingesteld. Schrijf je bericht en voordat je het bericht verzendt, klik je eerst op het icoon met het slotje om het bericht te versleutelen en te sluiten, of ga in Enigmail naar het venster waar je het bericht opstelt en vink ‘encryptie uit’ weg om encryptie in te schakelen. Klik vervolgens op versturen. Je moet via een bevestigingsvenster het bericht moeten krijgen dat de mail is ondertekend en versleuteld. Als dat niet zo is, ga dan terug en controleer of je ‘versleutelen’ hebt aangevinkt). Klik op ‘verstuur bericht’ en je versleutelde mail wordt verstuurd.

Nu je je contactpersoon een versleuteld bericht hebt verstuurd, kun je als standaardinstelling aangeven dat je in de toekomst alle e-mailberichten naar deze contactpersoon automatisch wilt versleutelen.

Deel je publieke sleutel met een contactpersoon

De eerste keer dat je een contactpersoon een versleutelde mail stuurt, moet je je publieke sleutel bijvoegen, zodat degene je kan beantwoorden met een versleuteld bericht. In het venster waarin je het bericht opstelt, zie je aan de rechterkant van het icoon met het slotje een icoon met een potloodje. Daar vind je de optie om de je publieke sleutel als bijlage aan je bericht toe te voegen. Selecteer deze zodat je de sleutel als bijlage mee kunt sturen bij je bericht. Een andere manier is om via Enigmail aan te geven dat je de publieke sleutel als bijlage wilt toevoegen.

Versturen en

ontvangen van versleutelde bijlagen

Je kunt ook e-mailbijlagen met GPG

versleutelen en ontsleutelen. Als je een bestand als bijlage stuurt bij

een versleuteld bericht, kun je ervoor kiezen de bijlage ook te versleutelen.

Stel het bericht op, doe het bestand er als bijlage bij en klik op versturen.

Voordat het bericht wordt verstuurd, krijg je de keuze om alleen het bericht

versleutelen en de bijlage(n) niet of om zowel bericht te versleutelen als

bijlage(n) individueel te versleutelen. Kies de tweede optie, separaat versleutelen

en ondertekenen van elke bijlage en verstuur het bericht met online PGP, klik

op OK. Vervolgens komt er een bevestigingsvenster, dat aangeeft dat zowel

bericht als bijlagen zijn ondertekend en versleuteld. Klik op bericht versturen

om het bericht met bijlage(n) te versturen.

Als iemand je een versleutelde bijlage stuurt, klik dan met je rechtermuisknop op het bestand en kies ‘ontsleutelen en opslaan als’. Sla het vervolgens op de door jouw gewenste locatie op en open het bestand vanaf die locatie.

Als je een bijlage verstuurt die al is versleuteld (bijvoorbeeld als je gebruikmaakt van VeraCrypt), dan hoef je die niet nogmaals te versleutelen met GPG.

Een nieuw account

toevoegen

Het kan zijn dat je een extra e-mailaccount (met of zonder encryptie) in

Thunderbird wilt gebruiken. Zo voeg je een nieuw account toe.

Ga in Thunderbird naar bewerken (Linux) of Tools (Mac/Windows) → accountinstellingen → account-acties → voeg een e-mailaccount toe.